Was wir tun

Als Bestandteil der Schwachstellenanalyse, werden bei einem Penetrationstest gezielt Angriffe von unseren IT-Experten durchgeführt, um die Sicherheit Ihrer IT-Systeme und Netzwerke zu überprüfen. Dadurch lassen sich Schwachstellen aufdecken und das Risiko eines möglichen Zugriffs erheblich reduzieren.

Nach einer genauen Protokollierung werden in einem abschließenden Bericht die erkannten Schwachstellen und Lösungsansätze aufgeführt, um Ihr IT- Sicherheitsniveau zu verbessern.

Intern Testing

Wir gehen in die internen Netzwerke und prüfen die Geräte, die von außen nicht erreichbar sind

Gegen die Gefahr im eigenen Unternehmen

Penetrationstest ermöglichen keine kontinuierliche Überwachung Ihrer IT Systeme und können deswegen nur als eine Art “Momentaufnahme” gesehen werden.

Durch die Anwendung sozialer Beeinflussungs- und Manipulationstechniken an internen Mitarbeitern versuchen Angreifer an Zugänge und Informationen zu gelangen. Dabei stoßen Antivirenprogramme oder andere Lösungen an ihre Grenzen, da diese Methoden gemeinsam auf die Gutgläubigkeit und die Willensschwäche von Mitarbeitern zielen.

Der Bedrohungslage ist nur durch ein ausgeprägtes Gefahrenbewusstsein entgegenzuwirken. Hauptangriffspunkt ist oft der Mensch. Daher existiert keine Sicherheits-Software, die zuverlässig vor Social Engineering schützt.

Phishing

Entlocken von Informationen durch Manipulation, Angst und Dringlichkeit

Baiting

Zugang zu sensiblen Daten und Installation von Schadsoftware durch die Neugierde von Mitarbeitern

CEO-Fraud

Vortäuschung einer falschen Identität, durch gefälschte Mail Adressen, um an Daten zu gelangen

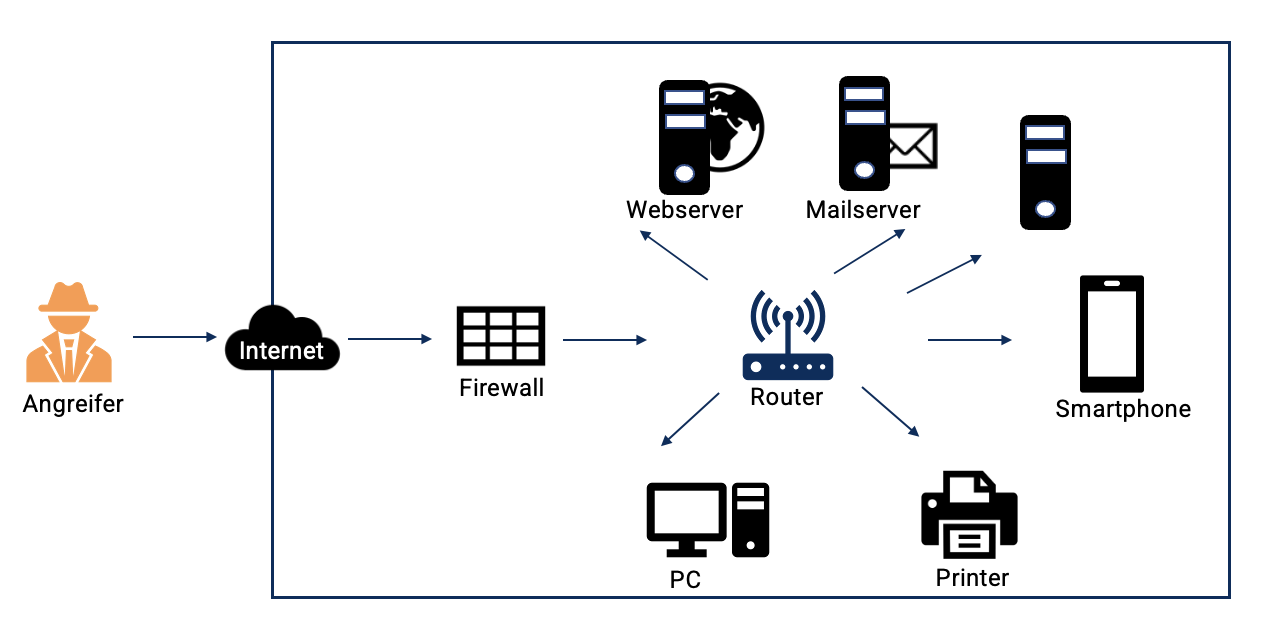

Extern Engineering

Für die Überprüfung der öffentlichen Endpunkte Ihrer Systeme

Bei dem externen Penetrationstest werden die öffentlichen Endpunkte Ihres Unternehmens getestet, um die Wahrscheinlichkeit eines Angriffs zu minimieren.

Bei dieser Methode wird einer unserer Prüfer versuchen in Ihr internes Netzwerk einzudringen, dies gleichzeitig bei mehreren Ressourcen wie beispielsweise Ihrer Website, Firewalls-Mailserver oder auch VPN´s. Dabei wird die Reichweite der erhaltenen Informationen identifiziert und analysiert.

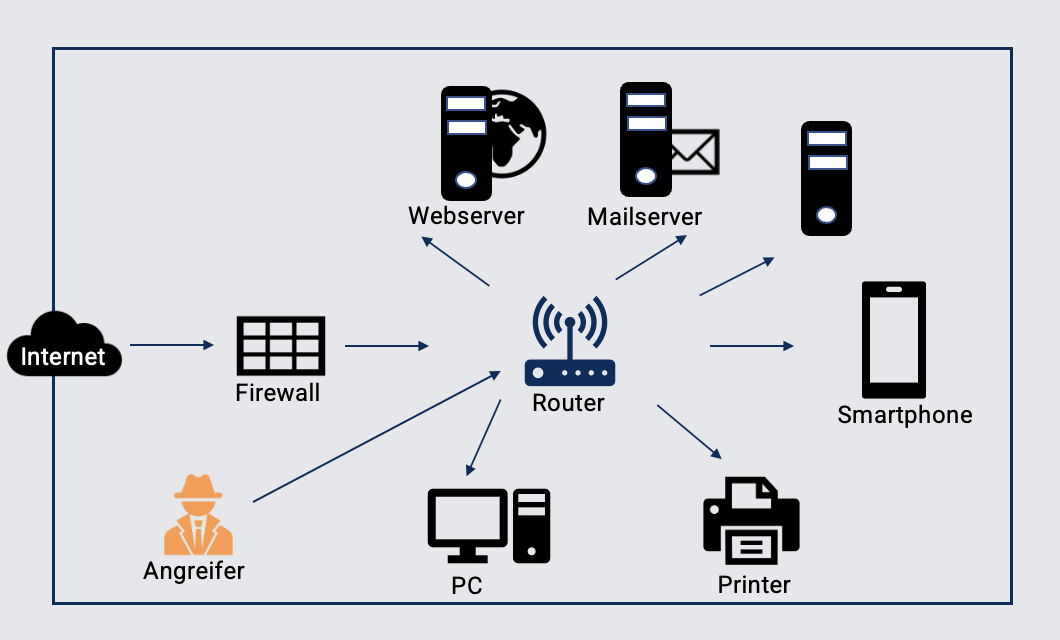

Intern Engineering

Der beste Schutz vor dem internen Zugriff auf Ihre Systeme

Der Hauptunterschied zum externen Penetrationstest besteht darin, dass bei internen Tests davon ausgegangen wird, dass der Angreifer sich bereits Zugang verschafft hat.

Bei diesem Test geht es hauptsächlich darum, festzustellen, was ein Angreifer, der intern Zugang zu Ihrem Netzwerk hat, erreichen könnte und wie weit dieser sich bewegen kann, nachdem ein Zugriff stattgefunden hat.

Die Akzeptanz und Durchsetzung von Unternehmensrichtlinien sowie regelmäßige Penetrationstests können Ihrer Organisation helfen, den Überblick zu behalten und mögliche Angriffe zu erschweren. Beide Tests sind für die Aufrechterhaltung eines gut abgesicherten Netzwerks von entscheidender Bedeutung und sollten mindestens einmal pro Jahr durchgeführt werden.

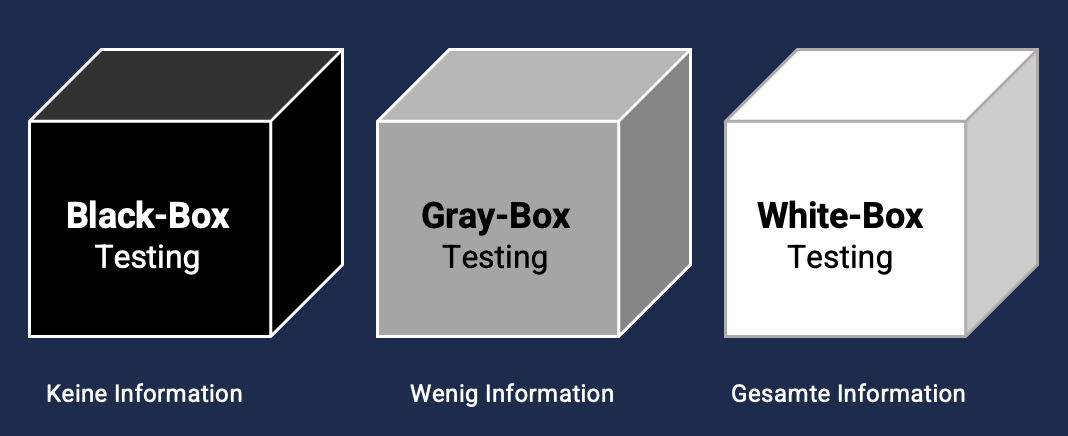

Black-Box, Grey-Box and White-Box

Für jede Situation die passende Testmethode

Black-Box, Grey- und White-Box-Pentests sind allesamt unterschiedliche Ansätze, um zu simulieren, wie ein Hacker ein Netzwerk angreifen würde. Dabei werden die entdeckten Schwachstellen identifiziert und behoben.

Angriffe werden auf diese Weise gezielt simuliert, um Ihre Systeme präventiv auf zukünftige Herausforderungen vorzubereiten.

Pentesting-Aufträge werden auf der Grundlage des Wissensstandes und des Zugriffs, der dem Pentester zu Beginn des Auftrags gewährt wird, klassifiziert. Das Spektrum reicht von Black-Box-Tests, bei denen der Tester nur minimale Kenntnisse über das Zielsystem hat, bis hin zu White-Box-Tests, bei denen der Tester ein hohes Maß an Wissen und Zugang erhält. Aufgrund dieses Spektrums an Wissen sind verschiedene Testmethoden für unterschiedliche Situationen ideal.

Kontaktieren Sie uns

Lassen Sie uns heute gemeinsam die Sicherheit Ihrer IT-Systeme verstärken, durch unseren ganzheitlichen Ansatz und die jahrelange Projekterfahrung, um Ihr Unternehmen für zukunftige Herausforderungen vorzubereiten.

Ihre Angaben werden gemäß unserer Datenschutzerklärung verarbeitet Privacy Policy.

Social Engineering